Attaque

Bitcoin Tor Attack

Bitcoin utilise-t-il Tor?Qu'est-ce qu'une attaque TOR?Est une attaque de 51% sur le bitcoin possible?Comment fonctionne une attaque de 51%? Bitcoin ...

Attaque DOS sur le journal du routeur

Qu'est-ce que l'attaque DOS dans mon journal de routeur?Votre routeur peut-il être DDOS?Que se passe-t-il quand quelqu'un ddos votre routeur? Qu'e...

Types d'attaques côté serveur

Types d'attaque du serveur Web:Attaque DOS: ... Défusion du site Web: ... Traversion du répertoire: ... Attaques erronées de la configuration: ... Une...

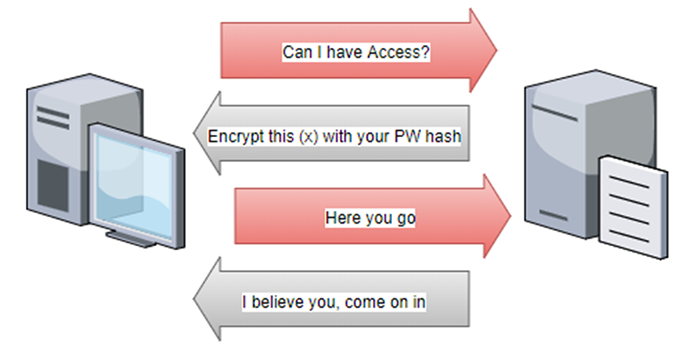

Comment empêcher l'attaque de relais SMB

Quelle attaque de relais commune est utilisée contre les services SMB?Quelle vulnérabilité exploite le relais SMB?Comment fonctionne l'attaque de rel...

Erreurs XSS avec une mise à jour récente

XSS est toujours possible?Chrome empêche-t-il les XS?Qu'est-ce que l'attaque XSS avec l'exemple?Qui est l'attaque XSS la plus courante?XSS est-il pir...

Syn Attaque en cybersécurité

Une attaque Syn Flood est un type d'attaque de déni de service (DOS) sur un serveur informatique. Cet exploit est également connu comme une attaque à ...

Exemple d'attaque de décapage SSL

Quels sont les exemples de décapage SSL?Quel type d'attaque est un SSL en déshabillant?Que fait la bande SSL?Est-ce que SSL se déshabille et l'attaqu...

Tutoriel d'attaque de décapage SSL

Comment fonctionne l'attaque de décapage SSL?Quel type d'attaque est un SSL en déshabillant?Quelles sont les commandes pour sslstrip?Qu'est-ce qu'une...

Exemple XSS

Qu'est-ce que l'attaque XSS avec l'exemple?Qu'est-ce qu'un vrai exemple de XSS?Comment l'attaque XSS est exécutée?Quelles sont les attaques XSS coura...

Torgeek

Torgeek