- Qu'est-ce que la matrice à mitre?

- Quel est le cadre du bouclier de Mitre?

- Quelle est la différence entre l'engin et le bouclier?

- Qu'est-ce que la cartographie des attaques à mitres?

- Que sont les mitrices att&techniques de matrice CK?

- Quel est le but de la mitre?

- Mitter est-il un modèle de menace?

- Est mitre att&CK une intelligence de menace?

- Comment fonctionne le cadre du bouclier de confidentialité?

- Quelles sont les 3 principales matrices de la mitre ATT&Cadre CK?

- Quels sont les deux types de mitre?

- Combien de techniques de mitre?

- Que représente Mitre CVE?

- Combien d'atte&Les matrices CK sont là?

- Qu'est-ce que la mitre dans la cybersécurité?

- Qu'est-ce que l'évaluation des mitrices?

- Mitter a-t-il créé CVE?

- Que signifie un score CVE de 10?

- Qu'est-ce que CVE dans le pare-feu?

Qu'est-ce que la matrice à mitre?

La mitre att&CK Matrix contient un ensemble de techniques utilisées par les adversaires pour atteindre un objectif spécifique. Ces objectifs sont classés comme tactiques dans l'ATT&Matrice CK. Les objectifs sont présentés linéairement du point de reconnaissance à l'objectif final d'exfiltration ou de "l'impact".

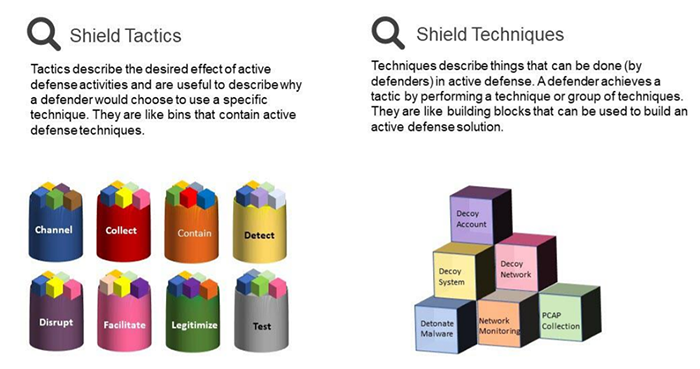

Quel est le cadre du bouclier de Mitre?

Mitre Shield est une base de connaissances conçue pour donner aux défenseurs des outils qui peuvent être utilisés pour contrer les cyber-adversaires. Shield comprend une base de données de techniques qu'un défenseur peut utiliser pour monter une défense active. La base de connaissances décrit également un certain nombre de tactiques communes aux plans défensifs.

Quelle est la différence entre l'engin et le bouclier?

Alors que Mitre Shield était un cadre de technique et axé sur l'exécution, Engage ajoute les couches indispensables de planification et d'analyse par des techniques de tromperie avec des activités qui peuvent aider les défenseurs à définir la portée de leurs opérations de défense active et à utiliser l'intelligence de la menace rassemblée à informer la menace ...

Qu'est-ce que la cartographie des attaques à mitres?

Mitre att&CK - Mobile: fournit un modèle de tactiques et de techniques adversaires pour fonctionner dans les plateformes Android et iOS. Att&CK for Mobile contient également une matrice distincte d'effets basés sur le réseau, qui sont des techniques qu'un adversaire peut utiliser sans accès à l'appareil mobile lui-même.

Que sont les mitrices att&techniques de matrice CK?

La mitre att&CK Windows Matrix for Enterprise se compose de 12 tactiques: accès initial, exécution, persistance, escalade des privilèges, évasion de défense, accès des informations d'identification, mouvement latéral, collecte, commande et contrôle, exfiltration et impact.

Quel est le but de la mitre?

Mitre att&CK (tactiques adversaires, techniques et connaissances communes) est un cadre, un ensemble de matrices de données et un outil d'évaluation développé par Mitre Corporation pour aider les organisations à comprendre leur préparation à la sécurité et à découvrir les vulnérabilités dans leurs défenses.

Mitter est-il un modèle de menace?

Le cadre de modélisation des menaces le plus populaire aujourd'hui s'appelle le mitre ATT&Cadre CK. Ce cadre, fourni par la Miter Corporation, est structuré en fonction de l'acteur de menace commun TTPS, offrant une méthodologie pour la gestion des risques de sécurité de ces TTP dans l'environnement de sécurité.

Est mitre att&CK une intelligence de menace?

Mitre att&CK dans le cadre des réseaux de Nozomi Mende Intelligence

Le renseignement des menaces offre un OT (technologie opérationnelle) et IoT menace et vulnérabilité Intelligence, qui est corrélé avec un comportement environnemental plus large pour offrir une grande sécurité et des informations opérationnelles.

Comment fonctionne le cadre du bouclier de confidentialité?

Le bouclier de confidentialité est un accord entre l'UE et les États-Unis permettant le transfert de données personnelles de l'UE à nous. Le RGPD a des exigences spécifiques concernant le transfert de données sur l'UE. L'une de ces exigences est que le transfert ne doit arriver qu'aux pays jugés comme ayant des lois adéquates de protection des données.

Quelles sont les 3 principales matrices de la mitre ATT&Cadre CK?

L'entreprise ATT&CK Matrix est un superset des matrices Windows, MacOS et Linux.

Quels sont les deux types de mitre?

Il existe trois types de scies à onglets: le composé glissant, composé et coulissant.

Combien de techniques de mitre?

Il y a actuellement 185 techniques et 367 sous-technologies dans l'entreprise ATT&Matrice CK et mitre en continu en continu. Chaque technique a un code à quatre chiffres - par exemple, le mécanisme de contrôle de l'élévation des abus est T1548.

Que représente Mitre CVE?

Les vulnérabilités et les expositions communes (CVE) sont une liste des vulnérabilités et des expositions de sécurité de l'information divulguées publiquement. CVE a été lancé en 1999 par la Miter Corporation pour identifier et catégoriser les vulnérabilités des logiciels et du micrologiciel.

Combien d'atte&Les matrices CK sont là?

La mitre att&CK Framework tourne autour d'une base de connaissances des tactiques, techniques et procédures cyber-adversaires (TTPS). La base de connaissances est organisée sous la forme d'une matrice d'attaque (ou, ATT&CK Matrix), composé actuellement de 14 colonnes avec un nombre variable de lignes sous chacun.

Qu'est-ce que la mitre dans la cybersécurité?

Le cadre d'attaque de Mitre est une base de connaissances organisée qui suit les tactiques et les techniques des cyber-adversaires utilisées par les acteurs de la menace tout au long du cycle de vie de l'attaque. Le cadre est censé être plus qu'une collection de données: il est destiné à être utilisé comme un outil pour renforcer la posture de sécurité d'une organisation.

Qu'est-ce que l'évaluation des mitrices?

À propos de l'ingéniosité de la mitre&CK® Évaluations

Att&CK® Les évaluations (Evals) sont construites sur l'épine dorsale de la perspicacité objective de Mitre et de la perspective sans conflit. Les fournisseurs de cybersécurité se tournent vers le programme Evals pour améliorer leurs offres et fournir aux défenseurs un aperçu des capacités et des performances de leur produit.

Mitter a-t-il créé CVE?

La liste CVE a été lancée par la Miter Corporation en tant qu'effort communautaire en 1999. Le u.S. La base de données nationale sur la vulnérabilité (NVD) a été lancée par l'Institut national des normes et de la technologie (NIST) en 2005.

Que signifie un score CVE de 10?

Les scores vont de 0 à 10, 10 étant les plus graves. Alors que beaucoup utilisent uniquement le score de base CVSS pour déterminer la gravité, les scores temporels et environnementaux existent également, pour prendre en compte la disponibilité des atténuations et la façon dont les systèmes vulnérables généralisés se trouvent respectivement, respectivement.

Qu'est-ce que CVE dans le pare-feu?

CVE signifie des vulnérabilités et des expositions communes. CVE est un glossaire qui classe les vulnérabilités. Le glossaire analyse les vulnérabilités puis utilise le système de notation de vulnérabilité commun (CVSS) pour évaluer le niveau de menace d'une vulnérabilité.

Torgeek

Torgeek