- Est tor un cheval de Troie?

- Tor Browser me donnera-t-il un virus?

- Un cheval de Troie peut-il être détecté?

- Pouvez-vous être suivi sur Tor?

- Le cheval de Troie existe-t-il toujours?

- Un trojan peut-il être un ver?

- Ai-je besoin d'un VPN si j'utilise Tor?

- Est Tor plus sûr que VPN?

- Pouvez-vous utiliser Tor légalement?

- Quelle est la gravité d'un virus de Troie?

- Un troyen peut-il être inoffensif?

- Est un cheval de Troie pire qu'un virus?

- Quel est un exemple de cheval de Troie?

- Ce qui est considéré comme un cheval de Troie?

- Qu'est-ce qu'un cheval de Troie pas un cheval?

- Pourquoi les pirates utilisent-ils les chevaux de Troie?

- Comment savoir si j'ai un virus de Troie?

- Quel est le virus des chevaux le plus célèbre?

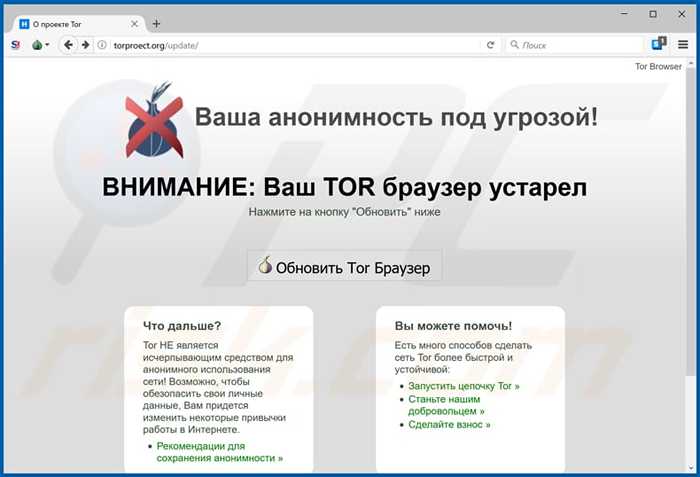

Est tor un cheval de Troie?

Tor est le nom d'un navigateur Web légitime, qui permet aux utilisateurs de parcourir le Web avec autant de confidentialité que possible, cependant, il existe une version trojanisée conçue par les cybercriminels et utilisé pour voler la crypto-monnaie.

Tor Browser me donnera-t-il un virus?

Tor n'arrêtera pas les cybercriminels, les virus et autres logiciels malveillants de se cacher sur les sites que vous visitez, en particulier sur le sombre Web. Vous devez toujours utiliser un bon logiciel antivirus et réfléchir avant de cliquer.

Un cheval de Troie peut-il être détecté?

Pour le trouver, l'utilisateur doit lancer une analyse d'ordinateur complète avec un scanner antivirus. Cela devrait être en mesure d'identifier toutes les menaces et d'informer l'utilisateur du nom du malware. De plus, le scanner recommande généralement les mesures nécessaires pour éliminer complètement le Troie et le malware installé du système.

Pouvez-vous être suivi sur Tor?

Bien que votre trafic Internet soit chiffré sur Tor, votre FAI peut toujours voir que vous êtes connecté à Tor. De plus, Tor ne peut pas protéger contre le suivi des nœuds d'entrée et de sortie de son réseau. Quiconque possède et exploite le nœud d'entrée verra votre véritable adresse IP.

Le cheval de Troie existe-t-il toujours?

Une réplique du cheval de Troie se dresse aujourd'hui en Turquie, l'emplacement moderne de la ville de Troy.

Un trojan peut-il être un ver?

Un ver est comme un virus informatique par sa conception mais est un sous-classe d'un virus ou d'un cheval de Troie. Les vers se propagent d'un ordinateur à l'autre, mais contrairement à un virus, il a la capacité de voyager sans se connecter à un programme hôte et peut fonctionner indépendamment.

Ai-je besoin d'un VPN si j'utilise Tor?

Un VPN n'est pas une exigence pour utiliser Tor, mais il aide beaucoup. Il crypte tout votre trafic, le masquant du FAI. Bref, il est beaucoup plus sûr d'utiliser Tor avec un VPN. Tous les VPN n'offrent pas les fonctionnalités de leur produit.

Est Tor plus sûr que VPN?

TOR est meilleur qu'un VPN pour les éléments suivants: accéder anonymement au Web - il est presque impossible de retracer une connexion TOR à l'utilisateur d'origine. Vous pouvez visiter en toute sécurité un site Web sans laisser de preuves d'identification derrière, à la fois sur votre appareil et sur le serveur du site Web.

Pouvez-vous utiliser Tor légalement?

Tor est légal aux États-Unis. Vous n'aurez probablement pas des ennuis simplement parce que vous utilisez le navigateur Tor. Cependant, Tor n'est pas un domaine sans loi, vous ne pouvez donc pas utiliser ce navigateur pour des activités illégales. Si vous utilisez Tor pour acheter de la drogue ou des armes, vous êtes tenu responsable contre la loi.

Quelle est la gravité d'un virus de Troie?

Les virus de Troie peuvent non seulement voler vos informations les plus personnelles, mais elles vous mettent également en danger de vol d'identité et d'autres cybercrimes graves.

Un troyen peut-il être inoffensif?

Trojans dropper / téléchargeur

L'un des chevaux de Troie les plus connus est le logiciel malveillant Emotet, qui a maintenant été rendu inoffensif mais qui, contrairement à un cheval de Troie de porte-porte, ne peut exécuter aucun code sur le PC lui-même. Au lieu de cela, il entraîne d'autres logiciels malveillants, par exemple le Trickwan Banking Trojan et le ransomware Ryuk.

Est un cheval de Troie pire qu'un virus?

Contrairement aux virus, les chevaux de Troie ne se reproduisent pas mais ils peuvent être tout aussi destructeurs. Les chevaux de Troie ouvrent également une entrée de porte dérobée sur votre ordinateur, ce qui donne aux utilisateurs / programmes malveillants un accès à votre système, permettant aux informations confidentielles et personnelles d'être un vol.

Quel est un exemple de cheval de Troie?

Spyware est un logiciel qui observe les activités des utilisateurs, la collecte de données sensibles comme les informations d'identification du compte ou les coordonnées bancaires. Ils renvoient ces données à l'attaquant. Spyware est généralement déguisé en logiciel utile, il est donc généralement considéré comme un type de Troie.

Ce qui est considéré comme un cheval de Troie?

Un cheval de Troie (Trojan) est un type de malware qui se déguise en code ou logiciel légitime. Une fois à l'intérieur du réseau, les attaquants peuvent effectuer toute action qu'un utilisateur légitime pourrait effectuer, telles que l'exportation de fichiers, la modification des données, la suppression de fichiers ou la modification autrement du contenu de l'appareil.

Qu'est-ce qu'un cheval de Troie pas un cheval?

Commencer l'essai gratuit. Commencer l'essai gratuit. Commencer l'essai gratuit. Un cheval de Troie, ou Trojan, est un type de code ou de logiciel malveillant qui a l'air légitime mais peut prendre le contrôle de votre ordinateur. Un cheval de Troie est conçu pour endommager, perturber, voler ou infliger en général une autre action nocive à vos données ou réseau.

Pourquoi les pirates utilisent-ils les chevaux de Troie?

Pour pirater avec succès n'importe quel ordinateur, les pirates programment des logiciels malveillants pour travailler silencieusement en arrière-plan. Cependant, pour s'assurer que les logiciels malveillants resteront cachés, les pirates peuvent utiliser un cheval de Troie pour cacher les activités malveillantes sur l'ordinateur.

Comment savoir si j'ai un virus de Troie?

Un symptôme courant de l'infection à Troie est l'apparence soudaine des applications dont vous ne vous souvenez pas télécharger ou installer. Si vous remarquez une application inconnue d'un développeur non vérifié dans votre gestionnaire de tâches Windows, il y a de fortes chances qu'il s'agisse d'un logiciel malveillant installé par un Troie.

Quel est le virus des chevaux le plus célèbre?

Storm Worm était un cheval de Troie qui a infecté des ordinateurs, les transformant parfois en zombies ou en robots pour poursuivre la propagation du virus et pour envoyer une énorme quantité de courrier spam. Conseil: n'ouvrez jamais un lien dans un e-mail à moins que vous ne sachiez exactement ce que c'est. En juillet 2007, Storm Worm a été récupéré dans plus de 200 millions de courriels.

Torgeek

Torgeek